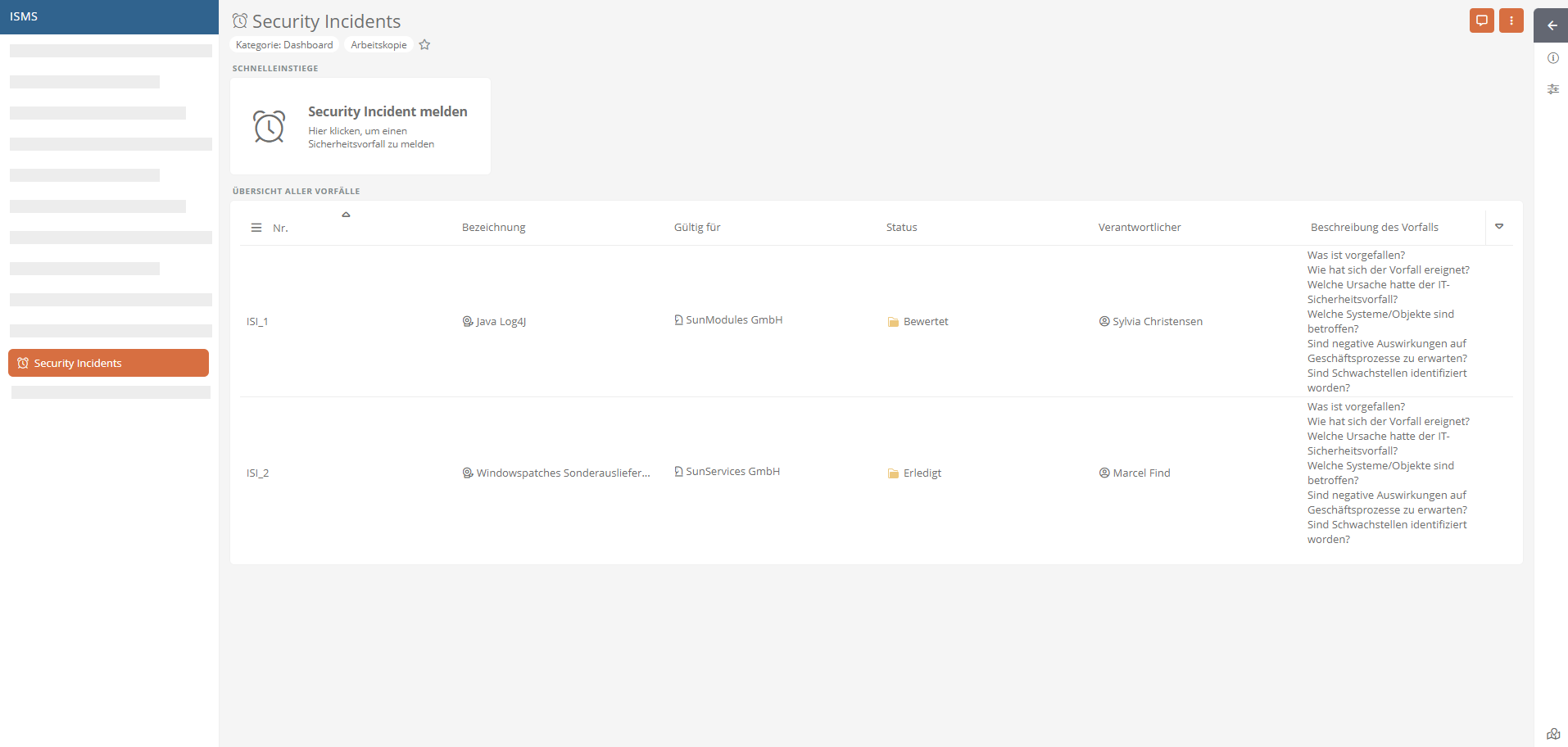

Security Incidents

Im Bereich Security Incidents sehen Sie alle IS-Vorfälle, die gemeldet wurden, in einer Tabelle. Sie können auch selbst einen Vorfall melden, in dem Sie schildern, was vorgefallen ist, wer beteiligt ist und welche Assets betroffen sind. Auf diese Weise können Informationssicherheitsbeauftragte kritische Assets und deren Risiken leicht identifizieren.

Anleitung - Sicherheitsvorfall melden und definieren:

-

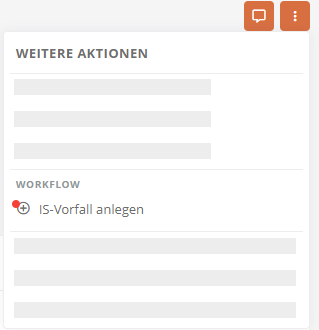

Klicken Sie im Bereich Security Incidents auf Weitere Aktionen und dann auf IS-Vorfall anlegen:

ODER

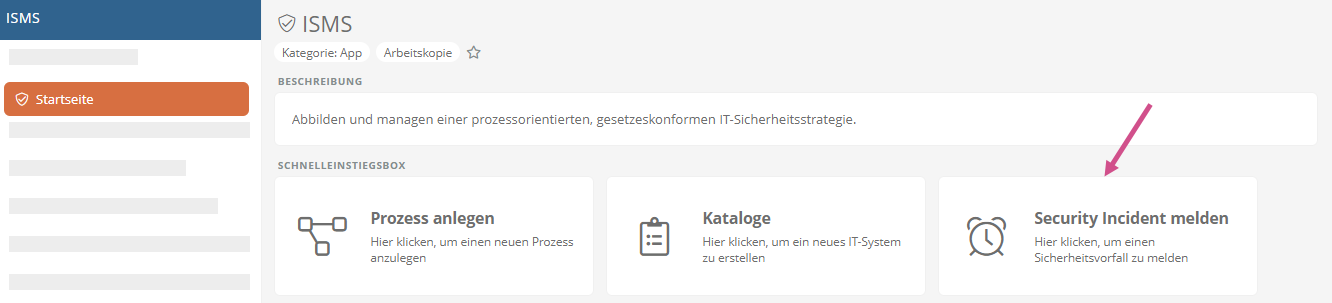

Klicken Sie auf der Startseite der ISMS-App oder im Bereich Security Incidents auf die Schnelleinstiegsbox Security Incident melden:

-

Befüllen Sie das Formular. Den Sicherheitsvorfall können Sie über die Eigenschaften weiter definieren.

Hinweis: Die mit * gekennzeichneten Felder sind Pflichtfelder.

| Eigenschaft | Beschreibung |

|---|---|

| Allgemein | |

| Bezeichnung | Geben Sie hier eine Bezeichnung für den Sicherheitsvorfall ein. |

| Gültig für | Referenzieren Sie hier einen Geltungsbereich, in dem der Sicherheitsvorfall gültig ist. |

| Beschreibung des IT-Sicherheitsvorfalls | Beschreiben Sie hier den Sicherheitsvorfalls. |

| Status | Hier können Sie den Status des Sicherheitsvorfalls auswählen. |

| Melder des Vorfalls | Geben Sie hier den/die Melder/-in des Sicherheitsvorfalls an. |

| Ist BSImeldepflichtig | Geben Sie hier an, ob der Sicherheitsvorfall dem BSI gemeldet werden muss. |

| Ist IT-Sicherheitsvorfall | Geben Sie hier an, ob der Sicherheitsvorfall die IT betrifft. |

| Anhänge | Hier können Sie eine Datei anhängen. |

| ISMS | |

| Reaktion/Gegenmaßnahme | Beschreiben Sie hier, welche Reaktion oder Gegenmaßnahme ergriffen wird. |

| Sicherheitsereignisse | Beschreiben Sie hier die Sicherheitsereignisse. |

| Verantwortlicher | Referenzieren Sie hier eine/-n Benutzer/-in oder Mitarbeiter/-in, der/die für den Sicherheitsvorfall verantwortlich ist. |

| Ähnlich gelagerte IS-Vorfälle | Referenzieren Sie hier ähnliche Sicherheitsvorfälle. |

| Eintritt des IT-Sicherheitsvorfalls | Geben Sie hier an, wann der IT-Sicherheitsvorfall eingetreten ist. |

| Erkennung des IT-Sicherheitsvorfalls | Geben Sie hier an, wann erkannt wurde, dass es sich um einen IT-Sicherheitsvorfall handelt. |

| Meldung des IT-Sicherheitsvorfalls | Geben Sie hier an, wann der IT-Sicherheitsvorfall gemeldet wurde. |

| Abschluss des IT-Sicherheitsvorfalls | Geben Sie hier an, wann der IT-Sicherheitsvorfall abgeschlossen wurde. |

| Vorsätzliche Handlung | Hier können Sie auswählen, inwiefern es sich um eine vorsätzliche Handlung handelt. |

| Art der vorsätzlichen Handlung | Hier können Sie die Art der vorsätzlichen Handlung auswählen oder erstellen. |

| Zufälliger Sicherheitsvorfall | Wenn ein zufälliger Sicherheitsvorfall eingetreten ist, können Sie hier die Art des zufälligen Sicherheitsvorfalls auswählen oder erstellen. |

| Fehler als Sicherheitsvorfall | Hier können Sie den Fehler auswählen, der zum Sicherheitsvorfall geführt hat. |

| Unbekannter Typ des Sicherheitsvorfalls | Wenn der Sicherheitsvorfall keinem bestimmten Typ angehört, können Sie das hier beschreiben. |

| Betroffene Gegenstände | Hier geben Sie das Asset an, das vom Sicherheitsvorfall betroffen ist. |

| Verlust Vertraulichkeit (Gewichtung) | Hier bewerten Sie den Verlust der Vertraulichkeit auf einer Skala. |

| Verlust Vertraulichkeit (Auswirkung) | Hier beschreiben Sie die Auswirkung des Verlusts der Vertraulichkeit. |

| Verlust Vertraulichkeit (Kosten) | Hier beziffern Sie die Kosten des Verlusts der Vertraulichkeit. |

| Verlust Integrität (Gewichtung) | Hier bewerten Sie den Verlust der Integrität auf einer Skala. |

| Verlust Integrität (Auswirkung) | Hier beschreiben Sie die Auswirkung des Verlusts der Integrität. |

| Verlust Integrität (Kosten) | Hier beziffern Sie die Kosten des Verlusts der Integrität. |

| Verlust Verfügbarkeit (Gewichtung) | Hier bewerten Sie den Verlust der Verfügbarkeit auf einer Skala. |

| Verlust Verfügbarkeit (Auswirkung) | Hier beschreiben Sie die Verfügbarkeit des Verlusts der Integrität. |

| Verlust Verfügbarkeit (Kosten) | Hier beziffern Sie die Kosten des Verlusts der Verfügbarkeit. |

| Zerstörung (Gewichtung) | Hier bewerten Sie, wie schwer die Zerstörung ist auf einer Skala. |

| Zerstörung (Auswirkung) | Hier beschreiben Sie die Auswirkung der Zerstörung. |

| Zerstörung (Kosten) | Hier beziffern Sie die Kosten der Zerstörung. |

| Gesamtkosten (Gewichtung) | Hier bewerten Sie, wie hoch die Kosten verhältnismäßig sind auf einer Skala. |

| Gesamtkosten (Auswirkung) | Hier beschreiben Sie die Auswirkung der Gesamtkosten. |

| Gesamtkosten (Kosten) | Hier beziffern Sie die Gesamtkosten. |

|

Beginn der Behandlung |

Hier geben Sie an, wann Sie mit der Behandlung des Sicherheitsvorfalls beginnen. |

| Bewältigung des IT-Sicherheitsvorfalls | Hier geben Sie an, wann der IT-Sicherheitsvorfall bewältigt wurde. |

| Ende der Auswirkungen | Hier geben Sie an, seit wann es keine Auswirkungen mehr gibt. |

| Beendigung der Ermittlungen | Hier geben Sie an, wann der Ermittlungen beendet wurden. |

| Verursacher | Wählen Sie hier aus, wer den Vorfall verursacht hat. |

| Vermutliche Motivation des Verursachers | Beschreiben Sie hier die Motivation, des/der Verursacher/-in. |

| Zusammenfassende Bewertung | Wählen Sie hier aus, ob die Bedeutung des Sicherheitsvorfalls insgesamt gering oder hoch ist. |

| Zusammenfassende Bedeutung (individuell) | Beschreiben Sie hier die Bedeutung des Sicherheitsvorfalls. |

| Benachrichtigte Personen/Institutionen | Wählen Sie hier aus, welche Personen oder Institutionen benachrichtigt werden sollen. |

| Weitere Attribute | |

| Maßnahmen zur Behandlung | Hier können Sie Aufgaben referenzieren, um den Sicherheitsvorfall zu behandeln. |