Authentifizierung über SAML2 mit ADFS einrichten

Vorgehensweise:

-

Setzen Sie die notwendigen Startparameter im Aeneis-Anwendungsverzeichnis

-

Konfigurieren Sie SAML2 in Aeneis

-

Konfigurieren Sie in ADFS Management die relevanten SAML-Einstellungen

Hinweis: SAML2 funktioniert nur mit SHA-256. SHA-1 oder andere werden aktuell nicht unterstützt.

Hinweis: Die Authentifizierung über SAML2 funktioniert erst, wenn in der config.yml der Link auf den IDP ergänzt wurde.

Startparameter im Anwendungsverzeichnis setzen

Setzen Sie im Anwendungsverzeichnis von Aeneis in den vmoptions folgende Startparameter:

-

-Daeneis.hostname=

-

-Daeneis.webserver.ssl.enabled=true

-

-Daeneis.webserver.ssl.keystore.password=aeneis

-

-Daeneis.webserver.ssl.cipher.suites=TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA

-

-Daeneis.webserver.ssl.keystore.key-alias=[KEY-ALIAS]

Hinweis: Über den Startparameter -Daeneis.webserver.ssl.keystore.key-alias= wird der Alias-Name des Schlüsselpaars aus der Datei aeneis-server-keystore.jks gesetzt.

SAML2 in Aeneis konfigurieren

Um die Authentifizierung über SAML2 in Aeneis einzurichten, erstellen und konfigurieren Sie in der ServerAdministration eine neue tokenbasierte Authentifizierung.

Anleitung:

-

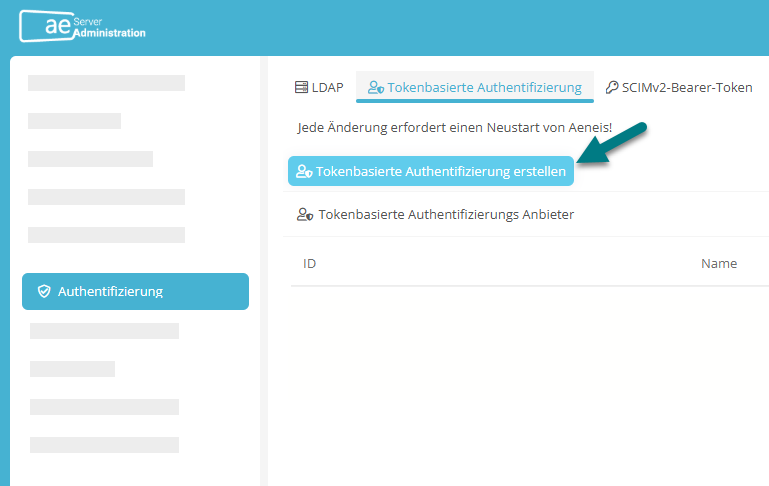

Navigieren Sie in der ServerAdministration in den Bereich Authentifizierung und wechseln Sie in den Tab Tokenbasierte Authentifizierung

-

Klicken Sie auf Tokenbasierte Authentifizierung erstellen:

-

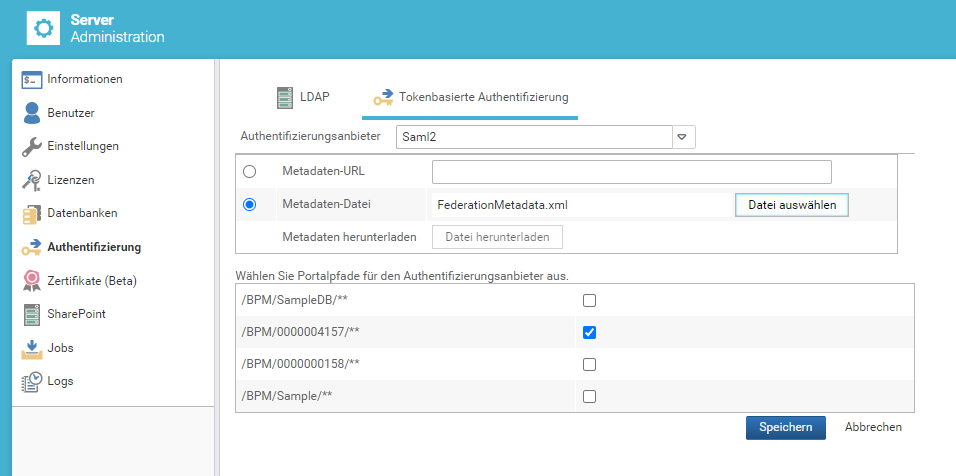

Tragen Sie im Dialog Tokenbasierte Authentifizierung erstellen folgende Eigenschaften ein:

Eigenschaft

Erklärung

Authentifizierungsanbieter Wählen Sie hier SAML2 aus. Name Der Name, den Sie hier vergeben, entspricht dem späteren Anzeigenamen der zugehörigen Schaltfläche beim Portal-Login. Metadaten-Datei

Hier hinterlegen Sie die ADFS-Metadaten-XML.

Metadaten-URL

Tragen Sie hier folgende URL ein: https://[ADFS_SERVER]/FederationMetadata/2007-06/FederationMetadata.xml

Hinweis: Wenn ein eigenes SSL-Zertifikat vorliegt, können Sie optional das Zertifikat unter Zertifikate (Beta) hinzufügen.

-

Klicken Sie im Dialog Tokenbasierte Authentifizierung erstellen auf Erstellen

-

Starten Sie den Aeneis-Server neu

-

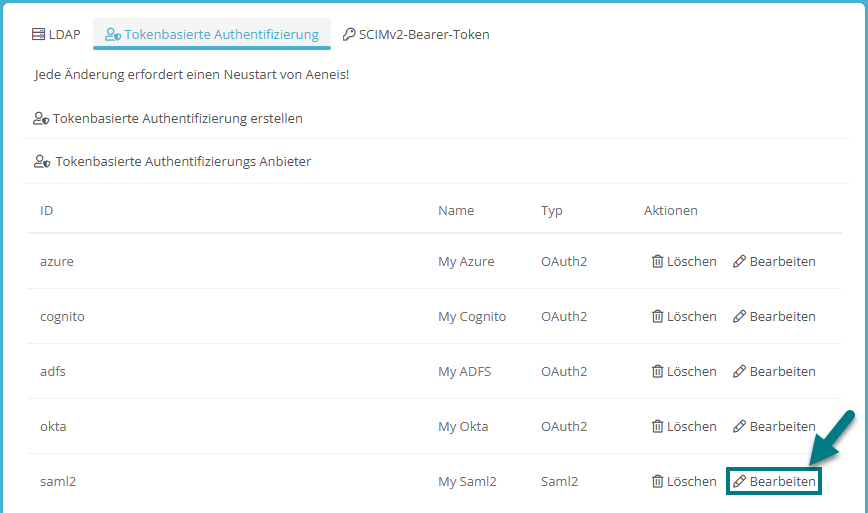

Navigieren Sie in der ServerAdministration erneut in den Bereich Authentifizierung und wechseln Sie in den Tab Tokenbasierte Authentifizierung

-

Klicken Sie in der Tabelle Tokenbasierte Authentifizierungsanbieter bei der Saml2-Authentifizierung auf Bearbeiten:

Hinweis: Über die Schaltfläche Bearbeiten können Sie jederzeit Änderungen an der jeweiligen Authentifizierung vornehmen, um z. B. den Namen anzupassen.

-

Klicken Sie im Dialog Tokenbasierte Authentifizierung bearbeiten auf Datei herunterladen

-

Klicken Sie im Dialog Tokenbasierte Authentifizierung bearbeiten auf Bearbeiten

Hinweis: Damit sich die Benutzer/-innen im Portal über die Authentifizierung anmelden können, starten Sie Aeneis nach der Einrichtung oder Anpassung neu.

SAML-Einstellungen in ADFS Management konfigurieren

Um die Einrichtung der SAML-Authentifizierung abzuschließen, konfigurieren Sie im ADFS Management die entsprechenden SAML-Einstellungen.

Anleitung:

-

Wählen Sie unter Control Panel | Administrative Tools den Eintrag Add Relying Party Trust aus

Hinweis: Möglicherweise ist es notwendig Active Directory Federation Services zu installieren.

-

Wählen Sie die Option Import data about the relying party from a file aus und hinterlegen Sie die Metadaten-Datei

Hinweis: Bei Klick auf Next erscheint eine Meldung, dass manche Inhalte der Metadaten nicht unterstützt werden. Diese Meldung ignorieren.

-

Geben Sie einen Display name (*) ein und klicken Sie auf Next

-

Aktivieren Sie die Option I do not want to configure multi-factor authentication settings for this relying party trust at this time und klicken Sie auf Next

-

Aktivieren Sie die Option Permit all users to access this relying party und klicken Sie auf Next

-

Überprüfen Sie im Eintrag Ready to Add Trust im Tab Endpoint, ob mehrere Endpoint values gesetzt sind. Wenn nicht, überprüfen Sie, ob die Metadaten-Datei über HTTPS generiert wurde

-

Aktivieren Sie die Option Open the Edit Claim Rules dialog und beenden Sie

-

Fügen Sie über Add Rule eine neue Regel hinzu

-

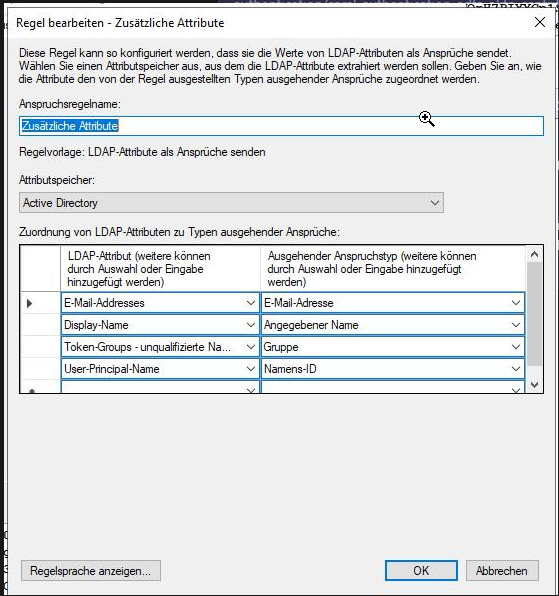

Wählen Sie den Regeltyp LDAP-Attribute als Ansprüche senden(Send LDAP Attributes as Claims) aus und klicken Sie auf Weiter

-

Geben Sie einen Anspruchsregelname

-

Wählen Sie als Attributspeicher Active Directory aus

-

Legen Sie folgende Regeln an:

LDAP-Attribut

Ausgehender Anspruchstyp

Beschreibung

E-Mail-Adresses

E-Mail-Adresse

Mit E-Mail-Adresses wird die E-Mail-Adresse des/der Benutzers/-in gesetzt, falls er/sie beim Login erstellt wird.

Display-Name

Angegebener Name

Mit dem Display-Name wird die Bezeichnung des/der Benutzers/-in gesetzt, falls er/sie beim Login erstellt wird.

Token-Groups - unqualifizierte Namen

Gruppe

Dieses Attribut wird nur konfiguriert, wenn in Aeneis externe Gruppen mit den Namen aus ADFS existieren und mit den Benutzern/-innen synchronisiert werden sollen. Dadurch werden die Benutzer/-innen, wenn sie sich einloggen, in die Gruppen hinzugefügt oder daraus entfernt, falls sie im ADFS auch in den Gruppen sind oder entfernt wurden.

User-Principal-Name

Namens-ID

Muss zwingend konfiguriert werden! Mit dem User-Principal-Name wird definiert, mit welchem Attribut als ID der/die Benutzer/-innen eingeloggt wird.

-

Beenden Sie den Assistenten über OK

-

Ergänzen Sie im ADFS-Server folgendes:

Set-AdfsRelyingPartyTrust -SamlResponseSignature "MessageAndAssertion" -TargetName "Display-Name"Hinweis: Geben Sie als "Display-Name" den vorher angegebenen Display name aus Schritt 3 an.

Ergebnis:

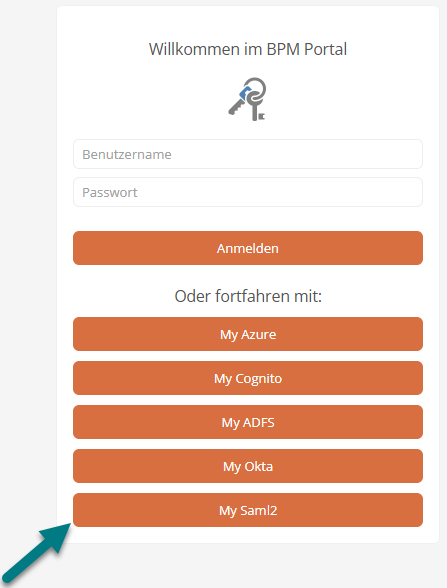

Die Authentifizierung in Aeneis über SAML2 ist nun eingerichtet. Benutzer/-innen können sich per Klick auf die Schaltfläche mit dem konfigurierten Namen über die Authentifizierung im Portal anmelden. Die gewählte Methode wird für 30 Tage gespeichert, sodass eine erneute Auswahl erst danach erforderlich ist.

Hinweis: Damit sich die Benutzer/-innen im Portal über die Authentifizierung anmelden können, starten Sie Aeneis nach der Einrichtung oder Anpassung neu.

Elektronische Signatur ergänzen

Wenn Sie in Aeneis die elektronische Signatur (Eigenschaft Zeige Login-Dialog in Transitionen) verwenden und die Authentifizierung über SAML2 ADFS eingerichtet haben, ergänzen Sie im Aeneis-Anwendungsverzeichnis in der Datei application.yml ganz am Ende folgenden Eintrag:

urls: {adfs: '[URL des ADFS]'}